Port Security (Static, Sticky dan Violation)

A. PENGERTIAN

Port Security adalah sebuah trafik kontrol yang bekerja di layer 2 data link. berfungsi untuk mendaftarkan dan membatasi perangkat end devices mana saja yang dapat terkoneksi pada suatu port di switch tersebut.

B. LATAR BELAKANG

Port Security merupakan mode keamanan dari Packet Tracer yang fungsinya untuk membatasi dan mendaftarkan perangkat end devices mana saja yang hanya di perbolehkan dipasangkan di suatu switch,pada bab ini skenarionya adalah SW-1 dan port Fa0/5 yang dipasangkan ke PC-1, jika ada pelanggaran, maka port-security akan menerapkan 3 sanksi yaitu :

- Shutdown : jika terjadi pelanggaran maka port akan di matikan dengan status portnya error-disabled lalu switch akan mengirim notifikasi (SNMP ).

- Restrict : jika terjadi pelanggaran maka port akan tetap nyala tetapi tidak bisa digunakan, lalu switch akan mengirim notifikasi ( SNMP ).

- Protect : jika terjadi pelanggaran maka port akan tetap nyala tetapi tidak bisa digunakan, lalu switch tidak mengirim notifikasi ( SNMP ).

Secara default mengenai Port Security sebagai berikut :

- Port Security maximum berjumlah 1.

- Port Security violation menggunakan shutdown.

- Port Security secara default akan disabled atau mati.

C. ALAT DAN BAHAN

1. Laptop

2. Aplikasi Cisco Packet Tracer

D. MAKSUD DAN TUJUAN

- Agar pembaca dapat memahami cara konfigurasi Port Security di Cisco Packet Tracer

- Agar pembaca dapat mengetahui fungsi dari Port Security tersebut

E. TAHAPAN PELAKSANAAN KEGIATAN

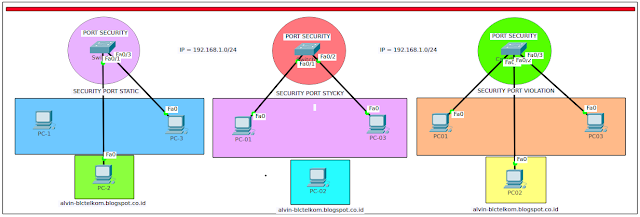

1. Sebelumnya siapkan topologi seperti dibawah ini, sebenarnya tidak hari 3 topologi namun disini saya buat agar mudah saja.

2. Disini bebas menggunakan IP berapa saja asalkan 1 jaringan ya biar gampang :D, jika dalam semua topologi ini saya menggunakan IP 192.168.1.1/24.

KONFIGURASI SECURITY PORT STATIC -----------

1. Setelah anda masukkan IPnya silahkan coba ping antara PCnya agar nantinya terbentuk table mac-address di switch. Maka nanti hasilnya akan menjadi seperti berikut ini :

2. Selanjutnya kita atur port-security di kedua Interface tersebut. Seperti yang dibilang

sebelumnya , karena kita menggunakan static maka kita masukkan Mac-Address nya

secara manual.

STATIC(config)#int fa0/1

STATIC(config-if)#switchport mode access

STATIC(config-if)#switchport port-security

STATIC(config-if)#switchport port-security mac-address 000b.bec7.86d8

STATIC(config-if)#exit

STATIC(config)#int fa0/3

STATIC(config-if)#switchport mode access

STATIC(config-if)#switchport port-security

STATIC(config-if)#switchport port-security mac-address 000c.cfa2.2969

STATIC(config-if)#exit

5. Untuk pengujian cabut dan pindahkan portnya ke PC yang di tengah itu. Lalu lakukan test ping , maka hasilnya akan tidak berhasil dan link akan tershutdown. Itulah fungsi dari Port Security. Di Lab selanjutnya akan saya bahas tentang Port Security Sticky

KONFIGURASI SECURITY PORT STICKY -----------

1. Seperti biasa atur dulu IP di PC kanan dan kiri , kamudian kita masuk ke konfigurasi Switch nya. Cara nya tidak jauh berbeda dengan dengan static kok malah yang ini lebih simple.

STICKY(config)#int range fa0/1-3

STICKY(config-if-range)#switchport mode access

STICKY(config-if-range)#switchport port-security

STICKY(config-if-range)#switchport port-security mac-address sticky

STICKY(config-if-range)#exit

2. Jika sudah selanjutnya test ping dari client , agar table mac-address di switch terbentuk , jika sudah maka akan muncul seperti berikut :

3. Setelah itu silahkan lepas dan tukar kan portnya seperti di lab sebelumnya. Maka hasilnya port akan ter-shutdown. Sama seperti sebelumnya.

Bisa dilihat bahwa port nya ter-shutdown , untuk mengaktifkan nya kembali kita tinggal pindah port nya , lalu kita matikan dan nyalakan kembali “Shutdown dan no shutdown” kembali.

KONFIGURASI SECURITY PORT VIOLATION -----------

1. Seperti Biasanya IPnya sudah di setting.

2. Kemudian kita konfigurasikan Violation nya seperti berikut. Yang pertama kita akan buat untuk

Fa0/1 dengan action Shutdown.

Konfigurasi pada fa0/1

VIOLATION(config)#int fa0/1

VIOLATION(config-if)#switchport mode access

VIOLATION(config-if)#switchport port-security

VIOLATION(config-if)#switchport port-security mac-address sticky

VIOLATION(config-if)#switchport port-security violation shutdown

VIOLATION(config-if)#exit

3. Kemudian kita buat juga untuk Fa0/2 dan fa0/3 dengan action yang berbeda tentunya.

Switch(config)#int fa0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation protect

Switch(config-if)#exit

Switch(config)#int fa0/3

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation restrict

Switch(config-if)#exit

4. Untuk pengujian caranya masih sama , pertama test ping antar client sampai mendapat reply , kemudian cabut dan tukarkan port nya, setelah itu test ping lagi. Maka hasilnya akan seperti ini :

5. Ketika kita pakai Action Shutdown , maka paket data tidak dikirim dan portnya langsung ter-shutdown. Namun jika kita gunakan Protect atau Restrict . Paket data tidak akan terkirim (Tidak bisa di Ping) , namun port nya tidak mati alias masih tetap hidup.

6. Kita juga bisa memonitoring port yang terkena Port-Security. Caranya sebagai berikut :

F. REFERENSI

Modul CISCO

G. KESIMPULAN

Dari ketiga jenis pengamanan Port pada dasarnya di gunakan agar pada Switch yang kita gunakan tidak bisa di akses oleh orang lain karena switch yang kita punya sudah di konfigurasi sesuai Mac address.

3 Comments for "[TRAINING CCNA NIXTRAIN] Hari 5 - Port Security (Static, Sticky dan Violation)"

Makasih gan informasinya :D

Sama-Sama :D

mantap securitynya